Réduire l’empreinte carbone d’un Data Center, c’est possible !

Une équipe d’experts unis dans un état d’esprit basé sur la bienveillance, la transparence, et l’écoute

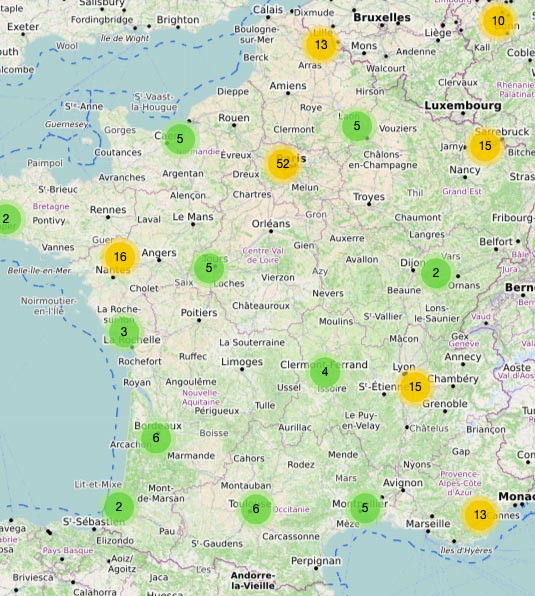

DBM PARTNERS prestataire terrain France Relance / ANSSI

France Relance – volet Cybersécurité Nous sommes fiers de vous annoncer que, dans le cadre du volet Cybersécurité du programme France Relance, l’ANSSI reconnait officiellement DBM Partners comme Prestataire Terrain. Adressé prioritairement aux organismes publics et au service des citoyens : collectivités, santé, audiovisuel etc… l’objectif du volet Cyber de France relance est d’homogénéiser leur niveau de […]

Les New Ways of Working : gain d’efficacité ou faille de sécurité ?

Télétravail, horaires flexibles, co-working, démocratie et bonheur au travail sont autant de nouvelles façons de travailler qui se diffusent et se normalisent dans les entreprises. Ces pratiques ont émergé, notamment dans la littérature scientifique belge, sous le nom de « NWoW » acronyme pour « New Ways of Working » ou « New World of Work », en français « nouvelles formes […]

L’identité – la décentralisation et la re-matérialisation comme réponses aux besoins de sécurité ?

Les Identity days Avec la première session des Identity days qui a tenu place à Paris très récemment, ses organisateurs signent un beau galop d’essai en réunissant sponsors et professionnels du milieu autour de 4 grandes thématiques : Au fil des présentations, conférences et échanges, une tendance de fond apparait : dans notre monde toujours plus connecté, […]

Téléchargée 100 millions de fois, l’app CamScanner contenait un virus sur Android

Même les applications dites safe et connues ne sont pas à l’épreuve des malwares. Pour ceux qui l’utilisent par défaut pour gérer leurs notes de frais, CamScanner est corrompue et a été retirée du Google Playstore. À supprimer d’urgence de votre mobile aussi bien entendu. « Du code informatique pouvant amener l’application à « télécharger et installer […]