70 % des vulnérabilités trouvent racine dans la manière dont les systèmes sont conçus, construits ou utilisés, ce qui montre à quel point il est devenu essentiel d’intégrer la sécurité dès l’architecture du système.

Intégrer la sécurité dès la conception : un enjeu devenu incontournable

La multiplication des incidents démontre une réalité : la cybersécurité ne peut plus être une couche ajoutée à la fin d’un projet. Chaque faille entraîne des coûts financiers et réputationnels considérables.

Dans un contexte où les systèmes deviennent plus interconnectés, le Security by Design s’impose comme une réponse stratégique.

Il ne s’agit plus de corriger après coup, mais de concevoir les infrastructures, les applications et les processus avec la sécurité intégrée dès leur origine. Cette approche, au croisement de la gouvernance et du DevSecOps, marque une évolution profonde dans la façon dont les organisations anticipent les risques numériques.

Pourquoi le Security by Design s’impose aujourd’hui

Le paysage des menaces évolue à une vitesse inédite.

La généralisation du cloud, des API, de l’intelligence artificielle et des chaînes logicielles a multiplié les surfaces d’attaque.

Les cybercriminels exploitent désormais les dépendances techniques, les faiblesses de la chaîne d’approvisionnement et les erreurs humaines pour contourner les défenses classiques.

Les chiffres sont parlants. Le rapport Verizon DBIR montre que les failles critiques proviennent très souvent d’erreurs d’architecture, de mauvaises configurations ou de dépendances non maîtrisées, introduites dès la conception des projets.

Dans le même temps, la pression réglementaire s’intensifie. Les cadres européens tels que NIS2, DORA ou encore le RGPD imposent une sécurité préventive et mesurable.

Ces textes demandent davantage que la conformité. Ils poussent les entreprises à démontrer leur capacité à prévenir, détecter et contenir les incidents, y compris au sein de leur chaîne de sous-traitance.

Les modèles réactifs atteignent leurs limites : délais de remédiation trop longs, coûts d’indisponibilité, pertes opérationnelles, impact réglementaire et atteintes à la réputation.

Le Security by Design introduit une rupture stratégique : anticiper plutôt que subir.

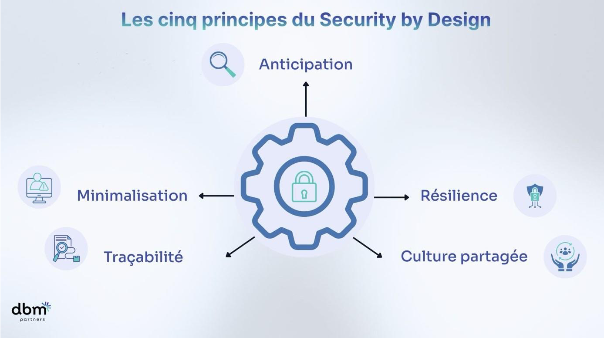

Les principes fondateurs du Security by Design

Le Security by Design s’appuie sur plusieurs principes essentiels appliqués à tout le cycle de vie d’un projet numérique.

Anticipation :

Identifier, hiérarchiser et comprendre les risques dès la phase de cadrage.

Cette étape permet de mettre en place des choix techniques cohérents et d’éviter des vulnérabilités qui deviendraient coûteuses à corriger.

Minimisation :

Limiter les privilèges, les accès et la collecte de données.

Plus les environnements sont sobres et maîtrisés, moins ils exposent la surface d’attaque.

Résilience :

Concevoir des systèmes capables de poursuivre leurs fonctions critiques même en cas d’incident.

La résilience devient un critère d’architecture au même titre que la performance ou la scalabilité.

Traçabilité :

Intégrer la supervision, la journalisation et les contrôles dès la conception.

La traçabilité permet de détecter plus vite, d’investiguer plus précisément et de se conformer aux attentes réglementaires.

Culture partagée :

Impliquer toutes les équipes : IT, sécurité, métiers, direction.

La sécurité devient un réflexe collectif et non une charge isolée sur une seule équipe.

Comme le souligne la CISA dans ses principes Secure by Design, la sécurité ne doit plus être perçue comme une étape complémentaire mais comme une exigence d’architecture. En intégrant les contrôles, la supervision et la gouvernance dès la conception, les organisations réduisent les vulnérabilités structurelles et instaurent une véritable responsabilité partagée entre concepteurs, développeurs et exploitants. La sécurité devient ainsi un pilier de la performance numérique au même titre que la fiabilité ou la scalabilité.

Les obstacles qui freinent encore l’adoption

Même si la démarche est largement reconnue, sa mise en œuvre reste un défi.

Les organisations rencontrent souvent les mêmes obstacles :

• des équipes cloisonnées entre IT, Dev, SecOps et métiers

• un time to market qui pousse à livrer vite au détriment des contrôles

• une culture qui perçoit encore la sécurité comme une contrainte

• un manque de pilotage stratégique clair

• des processus non homogènes sur l’ensemble du cycle de vie

Le guide d’hygiène de l’ANSSI rappelle pourtant que la majorité des incidents critiques pourraient être évités si les fondamentaux de sécurité étaient intégrés dès la conception.

Les failles les plus structurantes apparaissent souvent au démarrage des projets.

Le Security by Design permet justement de transformer ces contraintes en leviers de gouvernance et de performance.

Mettre en œuvre une démarche Security by Design

Adopter une démarche Security by Design suppose de repenser à la fois la culture projet, la gouvernance et la conception technique.

Il ne s’agit pas seulement d’ajouter des contrôles, mais de transformer la manière dont les équipes cadrent, conçoivent, développent et exploitent les systèmes numériques.

Quatre leviers structurent cette transformation :

- Intégrer la sécurité dans la gouvernance

La sécurité doit être inscrite dès l’origine des projets, bien avant les phases techniques.

Cela implique :

- l’intégration de la sécurité dans les chartes projet et les documents de cadrage ;

- la présence de la sécurité dans les arbitrages budgétaires ;

- la prise en compte des risques cyber dans les comités de décision ;

- la définition de responsabilités claires entre métiers, IT et sécurité.

Cette approche s’appuie naturellement sur les pratiques de gouvernance, risque et conformité, au cœur de l’expertise GRC de DBM Partners.

L’objectif est simple : faire de la sécurité un critère de pilotage, au même niveau que les coûts, les délais ou la qualité.

- Acculturer l’ensemble des acteurs

Le Security by Design ne peut progresser sans adhésion collective.

Toutes les parties prenantes doivent comprendre leur rôle dans la maîtrise des risques :

- formations techniques et métiers ;

- sensibilisation continue ;

- retours d’expérience ;

- simulations d’incidents et exercices de crise ;

- diffusion de guides de bonnes pratiques.

Cette acculturation permet de dépasser l’idée que la sécurité est une contrainte.

Elle devient un réflexe partagé, ancré dans les habitudes de travail et dans les choix de conception.

- Automatiser et intégrer les contrôles

Les approches DevSecOps facilitent l’intégration continue des contrôles dès le développement.

Elles rendent la sécurité plus rapide, plus fiable et moins dépendante de validations manuelles.

L’objectif est de détecter les vulnérabilités au plus tôt, d’éviter les erreurs de configuration et de sécuriser chaque étape du cycle de vie applicatif.

Cela passe par :

- l’analyse de code automatisée ;

- la détection des vulnérabilités dans les bibliothèques et dépendances ;

- la gestion sécurisée des secrets et des clés d’accès ;

- la vérification systématique des configurations ;

- les tests de sécurité continus sur les environnements ;

- la supervision en temps réel des comportements anormaux ;

- l’intégration de contrôles de conformité automatisés.

Ces outils réduisent le risque d’erreurs humaines, particulièrement présent dans les phases de développement et d’intégration.

Ils renforcent la cohérence entre les équipes développement, sécurité et exploitation, tout en accélérant le cycle de livraison.

L’OWASP Top 10 reste une référence incontournable pour guider la détection des vulnérabilités applicatives les plus courantes.

En l’utilisant comme base dans les pipelines DevSecOps, les organisations peuvent prévenir un large éventail d’erreurs de conception et de développement.

- Mesurer la maturité et progresser en continu

La sécurité n’est jamais figée.

Elle nécessite une évaluation régulière de la maturité des organisations.

Cela inclut :

- des cartographies des risques actualisées ;

- des audits techniques et organisationnels ;

- des indicateurs de suivi ;

- des tableaux de bord ;

- des plans d’amélioration continue.

Cette logique de progression permet d’ajuster la stratégie selon l’évolution des menaces, des technologies ou des besoins métiers.

En faisant de l’évaluation un processus récurrent, les organisations renforcent leur capacité d’adaptation et améliorent leur résilience.

Repenser la cybersécurité comme un levier de performance

Le Security by Design ne se limite pas à la technique.

C’est une vision systémique qui vise à renforcer la fiabilité, la conformité, la performance et la confiance numérique.

Une vulnérabilité détectée en phase de développement coûte jusqu’à dix fois moins cher à corriger qu’une faille identifiée en production.

En anticipant les risques, les organisations sécurisent la continuité de leurs services, stabilisent leurs projets et améliorent leur gouvernance.

Cette démarche s’inscrit dans la vision portée par DBM Partners : aider les organisations à bâtir des environnements numériques sûrs, résilients et conformes aux exigences européennes.

Pour aller plus loin, vous pouvez découvrir nos expertises en cybersécurité ou notre analyse des cyberattaques de nouvelle génération.

Le Security by Design ne s’improvise pas. Il repose sur une vision d’ensemble, des choix d’architecture solides et une coordination fluide entre métiers, IT et sécurité.

Nos experts accompagnent les organisations à structurer cette démarche et à sécuriser leurs projets dès les premières étapes.

FAQ Security by Design

- Qu’est-ce que le Security by Design ?

Le Security by Design consiste à intégrer la sécurité au cœur de la conception d’un projet. Les contrôles, la gouvernance et les mécanismes de défense sont pensés dès l’origine plutôt qu’ajoutés à la fin.

- Pourquoi intégrer la sécurité dès la phase de conception ?

Parce qu’une faille coûte beaucoup moins cher à corriger avant la mise en production.

La plupart des vulnérabilités graves proviennent d’erreurs introduites au début du cycle de vie.

- Le Security by Design concerne-t-il uniquement les équipes techniques ?

Non.

Il implique aussi la direction, les métiers, la conformité, les développeurs et les équipes opérationnelles.

C’est une démarche globale et stratégique.