Qu’est-ce qu’une attaque Dependency Confusion ?

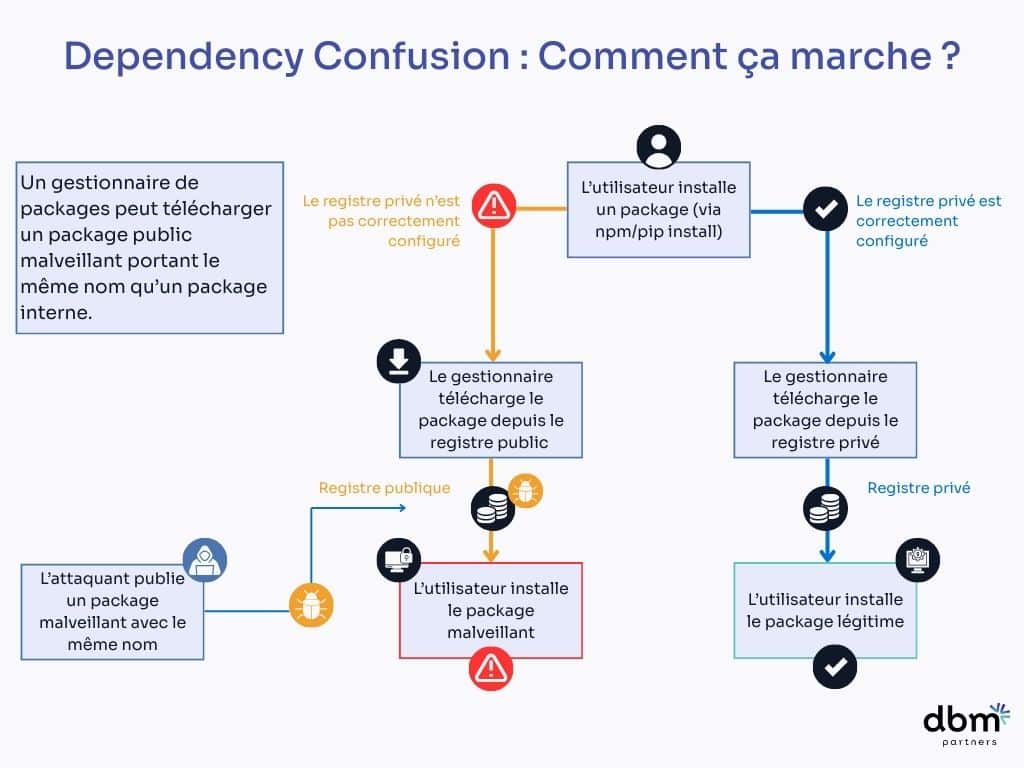

Les entreprises modernes reposent sur des milliers de bibliothèques open source pour accélérer et automatiser le développement de leurs applications. Ces briques logicielles, intégrées via des gestionnaires de dépendances (npm, PyPI, Maven, etc.), téléchargent automatiquement les modules nécessaires depuis des registres publics ou privés.

Ce mécanisme, devenu incontournable, ouvre pourtant une faille critique. Lorsqu’un attaquant publie un packagemalveillant portant le même nom qu’un module interne, le pipeline CI/CD peut privilégier le dépôt public au dépôt privéet installer le faux composant. C’est ce qu’on appelle la Dependency Confusion (ou confusion de dépendances).

Un simple conflit de nom suffit alors à introduire du code malveillant dans la chaîne d’intégration continue. Les impacts possibles : fuite de données sensibles, exécution de commandes à distance, interruption de services ou compromission complète de la supply chain logicielle.

La Dependency Confusion a été mise en lumière en 2020 par le chercheur en sécurité Alex Birsan, qui a démontré la faisabilité de l’attaque chez des géants comme Apple, Microsoft, Google ou PayPal. Ses recherches, largement relayées sur des plateformes de Bug Bounty comme HackerOne ou Bugcrowd, ont mis en évidence plus de 60 incidents documentés, certains récompensés à plus de 5 000 dollars.

Depuis, les attaques sur la chaîne d’approvisionnement logicielle se multiplient et sont surveillées de près par la communauté cybersécurité. Elles rappellent combien la supply chain security est devenue un enjeu stratégique : la confiance accordée aux outils open source et aux gestionnaires de paquets doit s’accompagner de contrôles rigoureux.

Un pentest en mode “boîte noire”

Dans le cadre d’une mission de test d’intrusion, le client nous a confié une seule URL : https://subdomain.example.com. La page affichait une interface de login sans identifiants fournis ni accès aux dépôts internes.

Le défi paraissait limité. Les premières analyses de surface n’ont révélé aucune vulnérabilité exploitable : pas d’injection SQL, pas de faille XSS évidente. L’équipe aurait pu s’arrêter là, mais nous avons choisi de pousser plus loin en observant les ressources chargées par l’application.

C’est en inspectant le bundle JavaScript que nous avons identifié plusieurs imports suspects. Après plusieurs tentatives infructueuses pour faire parler l’application, un détail est devenu la piste clé : un module interne référencé dans le code, mais inexistant sur les registres publics.

Pour confirmer notre intuition, nous avons vérifié son existence sur npm. Résultat : aucune trace. En revanche, le code du client faisait clairement référence à ce module. Nous tenions une ouverture.

Démonstration pratique d’une attaque Dependency Confusion

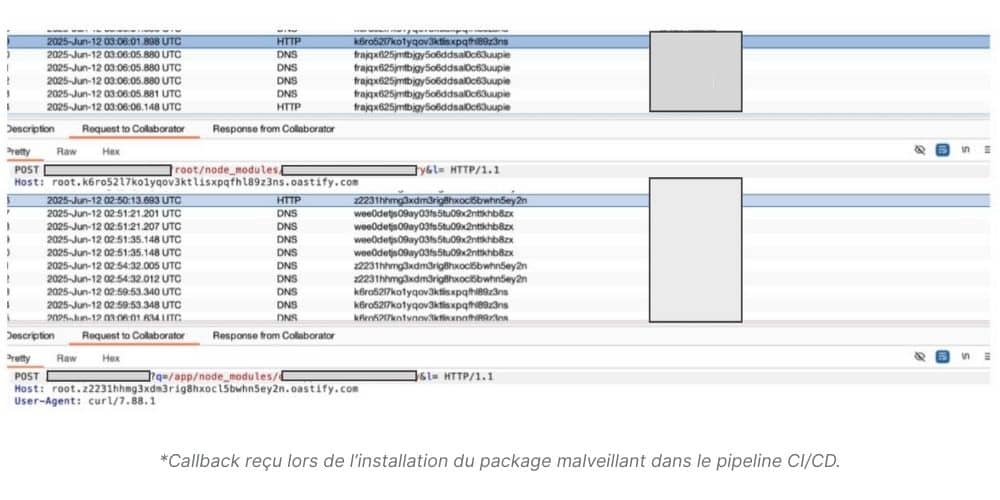

Pour valider notre hypothèse, nous avons publié sur npm un package factice baptisé example-package, contenant un loader conçu pour exécuter des commandes et exfiltrer des résultats de manière contrôlée.

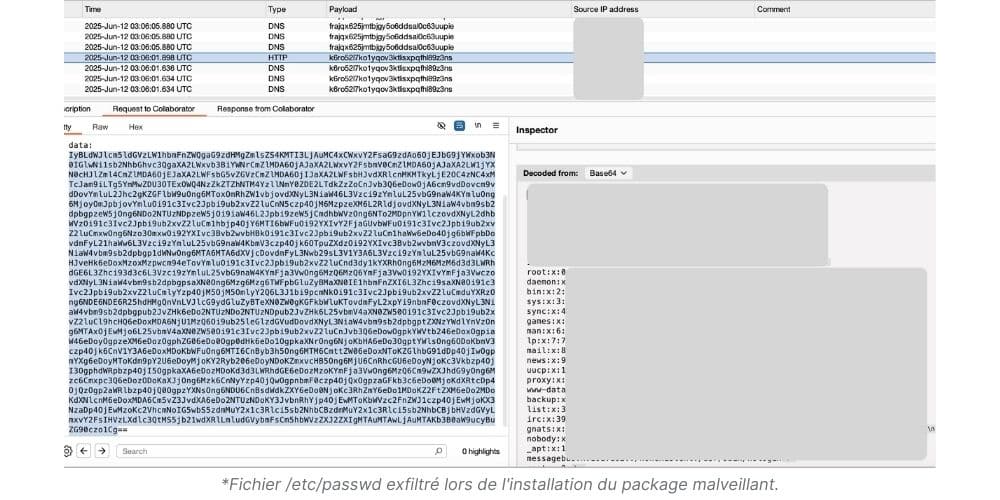

Le résultat fut immédiat : lors du prochain build, le pipeline CI/CD du client a téléchargé automatiquement notre faux package public, faute de trouver la version privée. En quelques secondes, nous pouvions exécuter des commandes arbitraires et accéder à des fichiers sensibles comme /etc/passwd ou /etc/hostname.

Cet enchaînement – d’une simple fuite JavaScript à l’exécution de code – illustre parfaitement la puissance des dependency confusion attacks.

Quels risques concrets face à une attaque ?

Une telle attaque dépasse le cadre technique. Les conséquences peuvent être organisationnelles, financières et réputationnelles. Parmi les impacts les plus sérieux :

- Une compromission complète de la chaîne CI/CD.

- La fuite de secrets (identifiants, configurations réseau).

- Des mouvements latéraux vers d’autres environnements internes.

- Des coûts élevés de remédiation et une perte de confiance auprès des clients.

Dans un contexte bancaire, cela pourrait signifier l’injection de code malveillant dans des applications mobiles. Dans l’industrie, cela pourrait compromettre des logiciels embarqués déployés à grande échelle. L’impact dépasse largement le simple environnement de développement : il touche la relation de confiance entre l’éditeur et ses utilisateurs finaux.

Recommandations pratiques pour prévenir la Dependency Confusion

Face à un tel risque, la prévention repose sur une combinaison de bonnes pratiques techniques et organisationnelles.

- Sécuriser les registries : privilégier un registre privé (Artifactory, Nexus) et bloquer par défaut l’accès aux sources publiques dans les pipelines critiques.

- Politiques de validation : mettre en place une liste blanche de dépendances autorisées et un processus d’approbation pour tout nouveau module.

- Intégrité des dépendances : utiliser des lockfiles (package-lock.json, Pipfile.lock) et vérifier les signatures des packages.

- Surveillance active : auditer régulièrement les pipelines, mettre en place des alertes en cas d’appel externe inattendu.

- Tests de sécurité continus : intégrer des solutions SCA (Software Composition Analysis) pour détecter en amont les dépendances non conformes.

- Sensibilisation des équipes : former les développeurs et DevOps à reconnaître les signaux faibles et à anticiper les risques de supply chain.

Cette démarche s’inscrit dans une logique DevSecOps, qui vise à intégrer la sécurité dès les premières étapes du développement agile.

Conclusion : anticiper les attaques

Cet incident rappelle combien la chaîne logicielle est devenue un terrain d’attaque privilégié. Après SolarWinds ou Log4Shell, la Dependency Confusion illustre une nouvelle fois la fragilité des dépendances logicielles. Les entreprises doivent prendre conscience que la sécurité ne se limite pas aux applications visibles : elle commence dès la gestion des composants qui les constituent.

La supply chain logicielle est aujourd’hui l’un des enjeux majeurs de la cybersécurité. Anticiper les attaques de type Dependency Confusion, c’est protéger non seulement ses propres applications, mais aussi l’écosystème complet de clients et partenaires qui en dépendent.

Vous souhaitez évaluer la sécurité de votre chaîne logicielle ?

DBM Partners accompagne ses clients dans l’audit de leurs environnements de développement, l’identification des vulnérabilités et la mise en place de bonnes pratiques durables.

FAQ

Il s’agit d’une faille critique de la chaîne logistique logicielle. Elle survient lorsqu’un système d’intégration continue (CI/CD) télécharge par erreur un paquet malveillant public au lieu du module interne légitime portant le même nom. Ce mécanisme trompe les gestionnaires de dépendances qui privilégient souvent les versions publiques externes.

Le pirate identifie d’abord les noms de modules privés utilisés par une entreprise, souvent en analysant des fichiers JavaScript exposés. Il publie ensuite un paquet homonyme sur un registre public. Lors du « build », le système de la cible installe automatiquement le code piégé, pensant récupérer sa propre librairie interne.

L’impact peut être dévastateur : exécution de commandes à distance, exfiltration de fichiers sensibles (mots de passe, configurations) ou compromission totale de la chaîne de production. Les conséquences sont également financières et réputationnelles, brisant la confiance indispensable entre l’éditeur et ses clients.

Non, bien que très documentée sur npm, cette vulnérabilité concerne potentiellement tous les gestionnaires de paquets automatisés, comme PyPI pour Python ou RubyGems pour Ruby. Des acteurs majeurs tels qu’Apple, Microsoft ou Google ont d’ailleurs été touchés par ce vecteur d’attaque spécifique.

Il est crucial de configurer les registres privés pour qu’ils soient prioritaires et de bloquer l’accès aux sources publiques par défaut. L’utilisation de fichiers de verrouillage (« lockfiles »), la validation des signatures de paquets et l’audit continu via des outils d’analyse (SCA) sont indispensables pour sécuriser le pipeline.